Ne postoji savršeno stanje sigurnosti. S obzirom na dovoljno znanja, resursa i vremena, bilo koji sustav može biti ugrožen. Najbolje što možete učiniti je otežati napadaču što je više moguće. To govori da postoje koraci koje trebate poduzeti kako biste ojačali svoju mrežu protiv velike većine napada.

Zadane konfiguracije za ono što nazivam usmjerivačima za potrošače nude prilično osnovnu sigurnost. Da budem iskren, nije im potrebno mnogo kompromisa. Kad instaliram novi usmjerivač (ili resetiram postojeći), rijetko koristim "čarobnjake za postavljanje". Prolazim i sve konfiguriram onako kako ja želim. Osim ako postoji dobar razlog, obično ga ne ostavljam kao zadanog.

Ne mogu vam reći točne postavke koje trebate promijeniti. Svaka administratorska stranica usmjerivača je različita; čak i usmjerivač istog proizvođača. Ovisno o određenom usmjerivaču, možda postoje postavke koje ne možete promijeniti. Za mnoge od ovih postavki trebat će vam pristupiti odjeljak za naprednu konfiguraciju administratorske stranice.

Savjet : za testiranje sigurnosti rutera možete koristiti Androidovu aplikaciju RouterCheck.

Uključio sam snimke zaslona Asus RT-AC66U. U zadanom je stanju.

Ažurirajte svoj softver. Većina ljudi ažurira upravljački softver kada prvo instaliraju usmjerivač, a zatim ga ostave na miru. Nedavno istraživanje pokazalo je da 80% od 25 najprodavanijih bežičnih modela usmjerivača ima sigurnosne ranjivosti. Povezani proizvođači uključuju: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet i druge. Većina proizvođača izdaje ažurirani firmver kada se otkriju ranjivosti. Postavite podsjetnik u programu Outlook ili bilo kojem sustavu e-pošte koji koristite. Preporučujem provjeru ažuriranja svaka 3 mjeseca. Znam da ovo zvuči kao "nepromišljeni", ali instalirajte samo firmver s web-mjesta proizvođača.

Također onemogućite sposobnost rutera da automatski provjerava postoje li ažuriranja. Nisam ljubitelj davanja uređaja 'telefon kući'. Nemate kontrolu nad kojim datumom se šalje. Na primjer, jeste li znali da nekoliko takozvanih "pametnih televizora" šalje podatke natrag svom proizvođaču? Šalju sve vaše navike gledanja svaki put kad promijenite kanal. Ako u njih priključite USB pogon, oni šalju popis svakog naziva datoteke na pogonu. Ti se podaci šifriraju i šalju se čak i ako je postavka izbornika postavljena na NO.

Onemogući daljinsko upravljanje. Razumijem da bi neki ljudi trebali biti u mogućnosti daljinsko konfigurirati mrežu. Ako morate, barem omogućite https pristup i promijenite zadani priključak. Imajte na umu da to uključuje bilo koju vrstu upravljanja temeljenog na oblaku, poput Linksys 'pametnog WiFi računa i Asus' AiCloud.

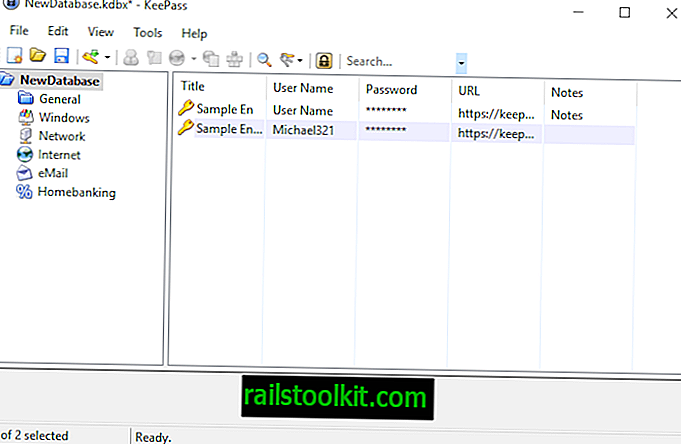

Upotrijebite jaku lozinku za administratora usmjerivača. Dovoljno je rekao. Zadane lozinke za usmjerivače opće su znanje i ne želite da itko isproba zadani prolaz i uđe u usmjerivač.

Omogući HTTPS za sve administratorske veze. To je na mnogim usmjerivačima onemogućeno prema zadanim postavkama.

Ograničite ulazni promet. Znam da je to zdrav razum, ali ponekad ljudi ne razumiju posljedice određenih postavki. Ako morate koristiti prosljeđivanje porta, budite vrlo selektivni. Ako je moguće, upotrijebite nestandardni port za uslugu koju konfigurirate. Tu su i postavke filtriranja anonimnog internetskog prometa (da) i za odgovor pinga (ne).

Koristite WPA2 enkripciju za WiFi. Nikada ne koristite WEP. Može se razbiti u nekoliko minuta softverom koji je slobodno dostupan na internetu. WPA nije puno bolji.

Isključite WPS (zaštićeno postavljanje WiFi) . Razumijem praktičnost korištenja WPS-a, ali bila je loša ideja započeti.

Ograničite odlazni promet. Kao što je gore spomenuto, obično ne volim uređaje koji telefoniraju kod kuće. Ako imate ove vrste uređaja, razmislite o tome da blokirate sav internetski promet s njih.

Onemogućite neiskorištene mrežne usluge, posebno uPnP. Općenito je poznata ranjivost korištenja uPnP usluge. Ostale usluge vjerojatno nepotrebne: Telnet, FTP, SMB (Samba / dijeljenje datoteka), TFTP, IPv6

Odjavite se sa stranice administratora kada završite . Samo zatvaranje web stranice bez odjave može ostaviti provjerenu sjednicu u usmjerivaču.

Provjerite ranjivost porta 32764 . Koliko znam, pogođeni su neki usmjerivači proizvedeni od strane Linksys (Cisco), Netgear i Diamond, ali mogu biti i drugi. Objavljen je noviji firmware, ali možda neće u potpunosti zakrpati sustav.

Provjerite svoj usmjerivač na: //www.grc.com/x/portprobe=32764

Uključite prijavu . Redovito tražite sumnjive aktivnosti u svojim zapisnicima. Većina usmjerivača ima mogućnost da vam u određenim intervalima šalje zapisnike. Također provjerite jesu li sat i vremenska zona ispravno postavljeni tako da su vaši zapisnici točni.

Za doista sigurne u sigurnost (ili možda samo paranoične), dodatni su koraci koje treba razmotriti

Promijenite korisničko ime administratora . Svi znaju da je zadana postavka obično admin.

Postavljanje mreže "gostiju" . Mnogi noviji usmjerivači mogu stvoriti zasebne bežične mreže za goste. Osigurajte da on ima pristup internetu, a ne vašoj LAN (intranetu). Naravno, koristite istu metodu šifriranja (WPA2-Personal) s različitom zaporkom.

Nemojte spajati USB memoriju na usmjerivač . To automatski omogućava mnoge usluge na vašem usmjerivaču i može izložiti sadržaj tog pogona internetu.

Koristite zamjenskog davatelja usluga DNS-a . Vjerojatno koristite bilo koje DNS postavke koje vam je dao davatelj internetskih usluga. DNS sve više postaje meta napada. Postoje davatelji DNS-a koji su poduzeli dodatne korake da osiguraju svoje poslužitelje. Kao dodatni bonus, drugi DNS dobavljač može povećati vaše internetske performanse.

Promijenite zadani raspon IP adresa na vašoj LAN (unutar) mreži . Svaki usmjerivač potrošačke razine koristi 192.168.1.x ili 192.168.0.x što olakšava skriptu automatiziranog napada.

Dostupni rasponi su:

Bilo koji 10.xxx

Bilo koji 192.168.xx

172.16.xx do 172.31.xx

Promijenite zadanu LAN adresu usmjerivača . Ako netko dobije pristup vašem LAN-u, zna da je IP adresa usmjerivača xxx1 ili xxx254; nemoj im biti lako.

Onemogućite ili ograničite DHCP . Isključivanje DHCP-a obično nije praktično ako niste u vrlo statičnom mrežnom okruženju. Radije bih ograničio DHCP na 10-20 IP adresa počevši od xxx101; ovo olakšava praćenje onoga što se događa na vašoj mreži. Radije stavljam svoje "stalne" uređaje (radne površine, pisače, NAS, itd.) Na statičke IP adrese. Tako DHCP koriste samo prijenosna računala, tableti, telefoni i gosti.

Onemogući administratorski pristup s bežične mreže . Ova funkcionalnost nije dostupna na svim kućnim usmjerivačima.

Onemogući SSID emitiranje . Profesionalcu ovo nije teško svladati i može mu olakšati posjetitelje na vašoj WiFi mreži.

Koristite MAC filtriranje . Isto kao što je gore; nezgodan za posjetitelje.

Neke od ovih stavki spadaju u kategoriju „Sigurnost zbog nejasnoće“, a mnogi IT i sigurnosni profesionalci se rugaju njima, rekavši da nisu mjere sigurnosti. Na neki način su apsolutno ispravni. Međutim, ako postoje koraci koje možete poduzeti kako biste otežali kompromitiranje svoje mreže, mislim da je vrijedno razmotriti.

Dobra sigurnost nije 'postavite je i zaboravite'. Svi smo čuli za brojna kršenja sigurnosti u nekim od najvećih tvrtki. Za mene stvarno iritantan dio je kada ste ovdje bili ugroženi 3, 6, 12 mjeseci ili više prije nego što su otkriveni.

Odvojite vrijeme za pregled vaših zapisa. Skenirajte mrežu tražeći neočekivane uređaje i veze.

Ispod je mjerodavna referenca:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf