Sigurnosna tvrtka AVG, poznata po svojim besplatnim i komercijalnim sigurnosnim proizvodima koji nude širok spektar sigurnosnih mjera i usluga, nedavno je izložila milijune Chromovih korisnika rizikom tako što je u temeljitoj mjeri probila sigurnost Chromea u jednom od svojih proširenja za web preglednik.

AVG, kao i mnoge druge zaštitne kompanije koje nude besplatne proizvode, koristi različite strategije monetizacije kako bi ostvario prihod od svojih besplatnih ponuda.

Jedan dio jednadžbe je da kupci nadograde na plaćene verzije AVG-a i neko vrijeme, to je bio jedini način na koji su stvari funkcionirale za tvrtke poput AVG-a.

Besplatna verzija sama po sebi funkcionira, ali koristi se za oglašavanje plaćene verzije koja nudi napredne značajke poput anti-neželjene pošte ili poboljšanog vatrozida.

Sigurnosne tvrtke počele su dodavati druge tokove prihoda u svoju besplatnu ponudu, a jedna od najistaknutijih u posljednje vrijeme uključivala se u kreiranje proširenja preglednika i manipuliranje zadane tražilice, početne stranice i nove stranice s karticama koje idu uz njega.,

Kupci koji na svoj PC instaliraju AVG softver dobivaju odziv na kraju da zaštite svoje preglednike. Klikom na ok u sučelju instalira se AVG Web TuneUp u kompatibilne preglednike s minimalnom interakcijom korisnika.

To proširenje ima više od 8 milijuna korisnika prema Chrome web trgovini (prema Googleovim vlastitim statistikama gotovo devet milijuna).

Time se mijenja početna stranica, nova stranica s karticama i zadani dobavljač pretraživanja u web pregledniku Chrome i Firefox ako su instalirani u sustav.

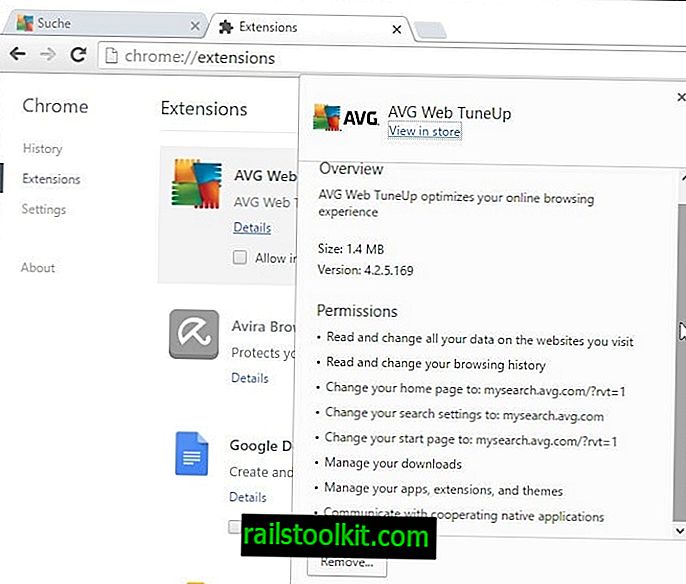

Proširenje koje se instalira zahtijeva osam dozvola, uključujući dopuštenje za "čitanje i promjenu svih podataka na svim web mjestima", "preuzimanja mangea", "komunikaciju s domaćim programima koji surađuju", "upravljanje aplikacijama, proširenjima i temama" i mijenjanje početne stranice, postavke pretraživanja i početnu stranicu do prilagođene stranice za pretraživanje AVG-a.

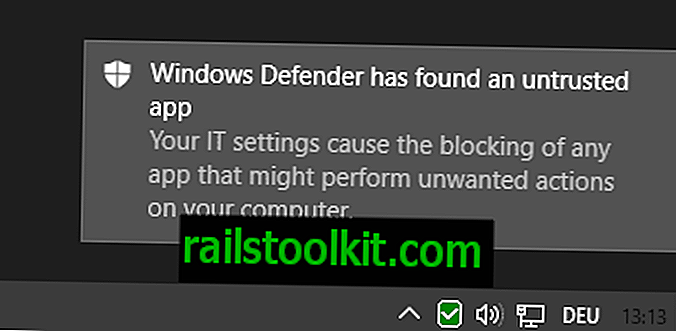

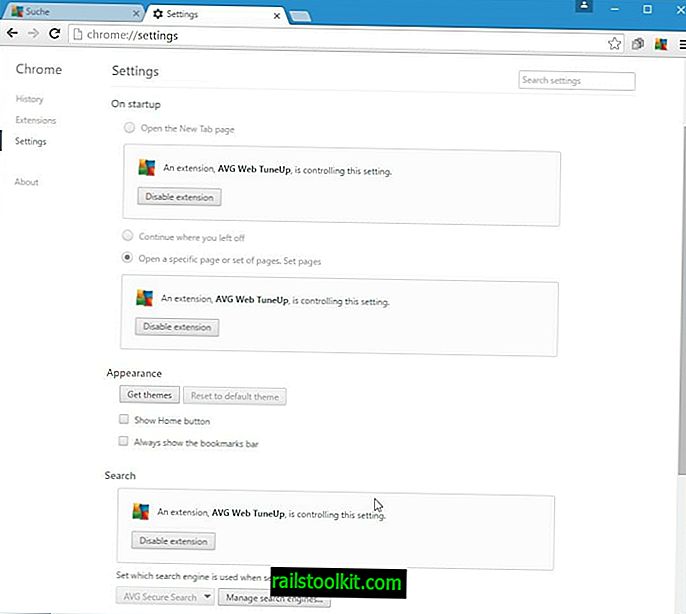

Chrome primjećuje promjene i zatražit će korisnike koji nude vraćanje postavki na njihove prethodne vrijednosti ako promjene koje je napravilo proširenje nisu bile namijenjene.

Prilikom instaliranja proširenja pojavljuje se nekoliko problema, na primjer, to mijenja postavke pokretanja na "otvaranje određene stranice", ignorirajući izbor korisnika (na primjer, nastavak zadnje sesije).

Ako to nije dovoljno loše, prilično je teško izmijeniti promijenjene postavke bez onemogućavanja proširenja. Ako provjerite postavke Chromea nakon instalacije i aktiviranja AVG Web TuneUp-a, primijetit ćete da više ne možete mijenjati početnu stranicu, pokretati parametre ili tražiti pružatelje usluga pretraživanja.

Glavni razlog zašto se provode ove promjene je novac, a ne sigurnost korisnika. AVG zarađuje kada korisnici pretražuju i kliknu oglase na prilagođenoj tražilici koju su stvorili.

Ako tome dodate da je tvrtka nedavno u ažuriranju politike o privatnosti najavila da će prikupljati i prodavati - ne prepoznatljive - korisničke podatke trećim stranama, završit ćete sa zastrašujućim proizvodom.

Pitanje sigurnosti

Googleov zaposlenik podnio je izvješće o pogrešci 15. prosinca u kojem navodi da AVG Web TuneUp onemogućuje internetsku sigurnost za devet milijuna Chromeovih korisnika. U pismu AVG-u napisao je:

Ispričavam se zbog svog oštrog tona, ali stvarno nisam oduševljen što se ovo smeće instalira za korisnike Chromea. Proširenje je toliko loše slomljeno da nisam siguran bih li ga trebao prijaviti kao ranjivost ili tražim od tima za zloporabu proširenja da istraži je li to PuP.

Ipak, brinem vas što vaš sigurnosni softver onemogućuje internetsku sigurnost za 9 milijuna Chromovih korisnika, očito kako biste mogli oteti postavke pretraživanja i novu stranicu kartice.

Moguće je više očiglednih napada, na primjer, ovdje je trivijalni univerzalni xss u API-ju za "navigaciju" koji može omogućiti bilo kojoj web stranici izvršavanje skripte u kontekstu bilo koje druge domene. Na primjer, napadač.com može čitati e-poštu s mail.google.com ili corp.avg.com ili bilo čega drugog.

AVG u osnovi predstavlja ugrožavanje korisnika Chromea zbog njegovog proširenja što bi web preglednik navodno trebalo učiniti sigurnijim.

AVG je odgovorio na ispravak nekoliko dana kasnije, ali je odbijen jer nije u potpunosti riješio problem. Tvrtka je pokušala ograničiti izloženost samo prihvaćanjem zahtjeva ako podrijetlo odgovara avg.com.

Problem s popravkom bio je u tome što je AVG potvrdio samo ako je avg.com uključen u izvorište, što bi napadači mogli iskoristiti koristeći poddomene koje uključuju niz, npr. Avg.com.www.example.com.

Googleov odgovor je jasno pokazao da je u pitanju više.

Predloženi kôd ne zahtijeva sigurno podrijetlo, što znači da dopušta // ili // protokole prilikom provjere imena računala. Zbog toga mrežni čovjek u sredini može preusmjeriti korisnika na //attack.avg.com i dostaviti javascript koji otvara karticu za sigurno https podrijetlo, a zatim umetnuti kod u nju. To znači da muškarac u sredini može napadati sigurne https stranice poput GMail, Bankarstvo i tako dalje.

Da budem potpuno jasan: to znači da je AVG korisnicima onemogućen SSL.

Drugi pokušaj ažuriranja AVG-a 21. prosinca prihvatio je Google, ali Google je za sada onemogućio ugrađene instalacije jer su istražena moguća kršenja pravila.

Završne riječi

AVG je ugrozio milijune Chromeovih korisnika i nije uspio isporučiti odgovarajuću zakrpu prvi put što nije riješilo problem. To je prilično problematično za tvrtku koja pokušava zaštititi korisnike od prijetnji na Internetu i lokalno.

Bilo bi zanimljivo vidjeti koliko su koristna, ili ne, sva ona proširenja sigurnosnog softvera koja se instaliraju zajedno s antivirusnim softverom. Ne bih se iznenadio kad bi se vratili rezultati da čine više štete nego što korisnicima pružaju koristi.

Sada vi : Koje antivirusno rješenje koristite?