Korisnicima Google Chrome-a u sustavu Windows savjetuje se da onemoguće automatsko preuzimanje u web pregledniku kako bi zaštitili podatke za provjeru autentičnosti od nove prijetnje otkrivene nedavno.

Chrome preglednik je najpopularniji preglednik trenutno na stolnim uređajima. Konfiguriran je za automatsko preuzimanje sigurnih datoteka u korisnički sustav bez zadanog upita.

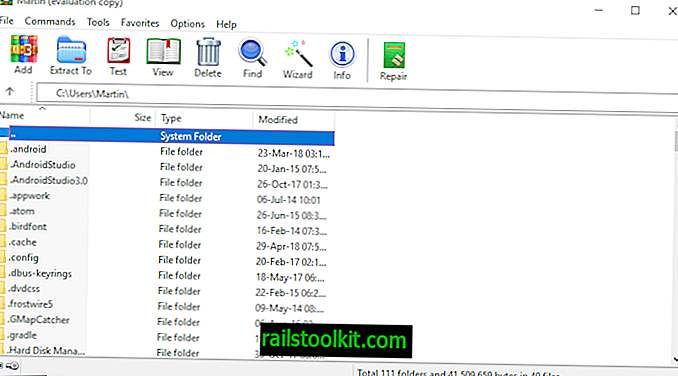

Sva datoteka koju korisnici Chromea preuzmu i koja prođe Googleove provjere sigurnog pregledavanja automatski će se spustiti u zadani direktorij preuzimanja. Korisnici Chromea koji žele odabrati mapu za preuzimanje umjesto za preuzimanje moraju to ponašanje promijeniti u opcijama.

Novi napad, koji je detaljno opisan na web lokaciji Defense Code, kombinira Chromeovo ponašanje za automatsko preuzimanje s datotekama datoteke datoteke datoteke Windows Explorer Shell Command File s nastavkom .scf datoteke.

Format starenja je obična tekstualna datoteka koja sadrži upute, obično mjesto ikona i ograničene naredbe. Ono što je posebno zanimljivo kod formata je to što može učitavati resurse s udaljenog poslužitelja.

Još je problematičnije činjenica da će Windows obraditi te datoteke čim otvorite direktorij u kojem su pohranjene i da će se te datoteke bez proširenja pojaviti u programu Windows Explorer, bez obzira na postavke. To znači da bi napadači mogli lako sakriti datoteku iza skrivenog naziva datoteke, kao što je image.jpg.

Napadači koriste SMB server mjesto za ikonu. Ono što se tada događa je da poslužitelj traži provjeru autentičnosti i da će sustav to pružiti. Dok se predaju šifre zaporki, istraživači napominju da kreiranje tih lozinki više ne bi trebalo trajati desetljećima, osim ako nisu složene vrste.

Što se tiče izvedivosti probijanja lozinke, to se značajno poboljšalo u posljednjih nekoliko godina s krekiranjem na temelju GPU-a. NetNTLMv2 hashcat referentna vrijednost za jednu Nvidia GTX 1080 karticu iznosi oko 1600 MH / s. To je 1, 6 milijardi heševa u sekundi. Za 8-znakovnu lozinku, GPU uređaji sa 4 takve kartice mogu proći kroz čitav prostor s gornjim / donjim alfanumeričkim + najčešće korištenim posebnim znakovima ( # $% &) za manje od jednog dana. Sa stotinama milijuna propuštenih lozinki posljedica nekoliko kršenja u proteklim godinama (LinkedIn, Myspace), pucanje na temelju wordlista može stvoriti iznenađujuće rezultate naspram složenih lozinki s više entropije.

Situacija je još gora kod korisnika na Windows 8 ili 10 strojevima koji se ovjere s Microsoftovim računom, jer će račun pružiti napadaču pristup internetskim uslugama poput Outlook, OneDrive ili Office365 ako ih korisnik koristi. Postoji i šansa da se lozinka ponovno koristi na web lokacijama koje nisu Microsoftove.

Antivirusna rješenja trenutno ne označavaju te datoteke.

Evo kako napad propada

- Korisnik posjećuje web stranicu koja ili gurne pogon preuzimanjem u korisnički sustav, ili pak dobiva da korisnik klikne na posebno pripremljenu SCF datoteku tako da se preuzme.

- Korisnik otvara zadani direktorij preuzimanja.

- Windows provjerava lokaciju ikona i šalje podatke za provjeru autentičnosti SMB poslužitelju u raspršenom obliku.

- Napadi mogu upotrijebiti popise lozinki ili brutalne napade da bi lozinku provalili.

Kako zaštititi svoj sustav od ovog napada

Jedna od mogućnosti koju korisnici Chromea imaju onemogućiti automatsko preuzimanje u web-pregledniku. To sprječava pogon preuzimanja, a može spriječiti i slučajna preuzimanja datoteka.

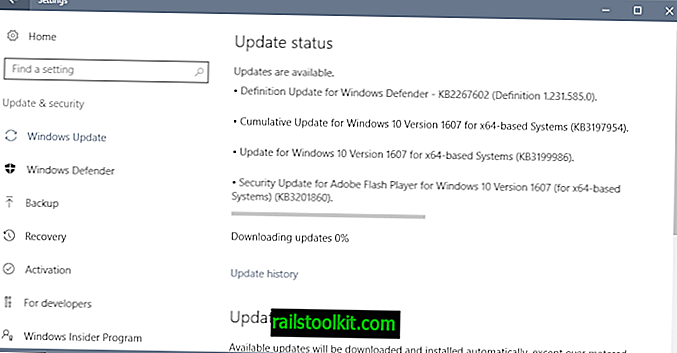

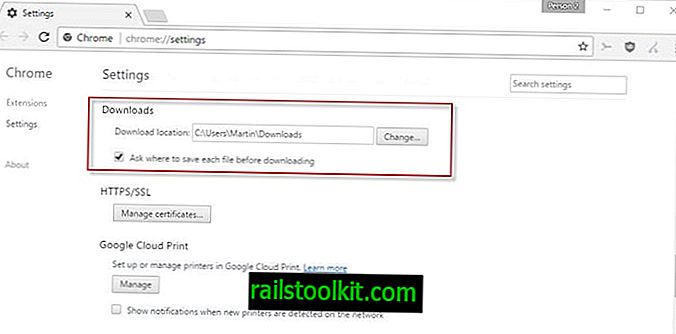

- Učitajte chrome: // postavke / u adresnu traku preglednika.

- Pomaknite se prema dolje i kliknite vezu "prikaži napredne postavke".

- Pomaknite se prema dolje do odjeljka Preuzimanja.

- Provjerite postavku "Pitajte gdje spremiti svaku datoteku prije preuzimanja".

Chrome će vas tražiti da preuzmete mjesto pri svakom pokretanju preuzimanja u pregledniku.

upozorenja

Iako dodajete sloj zaštite Chromeovu načinu rukovanja preuzimanjima, manipulirane SCF datoteke mogu se na različite načine spustiti na ciljne sustave.

Jedna od mogućnosti koju korisnici i administratori imaju je da blokiraju portove koje SMB promet koristi u vatrozidu. Microsoft ima vodič koji možete koristiti u tu svrhu. Tvrtka predlaže da se blokira komunikacija sa i na internetu do SMB portova 137, 138, 139 i 445.

Blokiranje ovih priključaka može, međutim, utjecati na druge Windows usluge, kao što su usluga faksiranja, alat za plasiranje ispisa, neto prijava ili razmjena datoteka i ispisa.

Sada vi : Kako zaštitite svoje uređaje od SMB / SCF prijetnji?